Microsoft lance une « nouvelle ère d’informatique personnelle hybride » : le PC dans le cloud via son offre dénommée Windows 365.

Seulement, la virtualisation et l’accès à distance à des ordinateurs n’ont rien de nouveau. Une question fait alors surface : quelle plus-value l’offre Windows 365 introduit-elle par rapport à l’existant ?

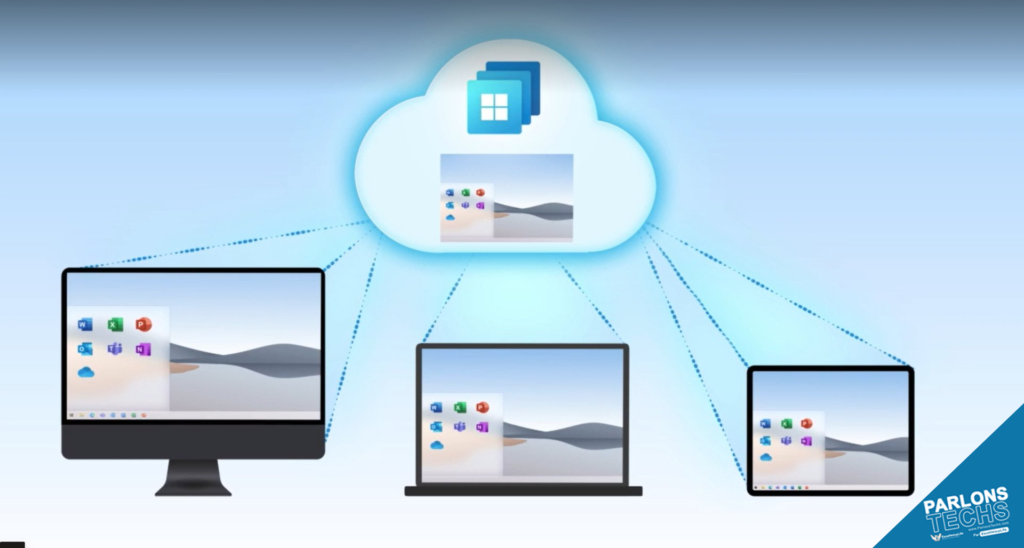

Microsoft va proposer Windows dans le nuage. Windows 365 est un nouveau service qui permettra aux entreprises d’accéder à des PC en nuage de n’importe où et de faire usage de Windows 10 ou Windows 11 dans un navigateur Web. Windows 365 fonctionnera sur n’importe quel navigateur web moderne ou par le biais de l’application Remote Desktop de Microsoft. Cela permettra aux utilisateurs d’accéder à leur PC dans le cloud à partir de divers appareils. Applications, données, outils et configurations seront accessibles sur Mac, iPad, systèmes Android et Linux.

Grosso modo, Windows 365 se destine pour le moment aux entreprises de toutes les tailles, conserve les applications, données, réglages et outils de l’utilisateur dans son nuage. L’utilisateur manipule donc le même Windows quel que soit l’appareil hôte. Le système d’exploitation dans le nuage possède les mêmes fonctions que son équivalent de bureau.

Windows 365 sera uniquement disponible pour les entreprises lors de son lancement le 2 août. L’offre est soumise à un abonnement mensuel par utilisateur. Pas de détails exacts sur les prix avant le lancement du service le mois prochain. Deux éditions de Windows 365 sont prévues : Business et Enterprise. Toutes deux s’appuient sur Azure Virtual Desktop. Les PC en nuage individuels peuvent être configurés avec un seul processeur, 2 Go de mémoire vive et 64 Go d’espace de stockage pour le bas de gamme. En sus, l’offre prévoit d’aller jusqu’à huit processeurs, 32 Go de mémoire vive et 512 Go d’espace de stockage. Microsoft propose 12 configurations différentes pour Windows 365 Business et Enterprise.

Windows 365 : quelle réelle plus-value par rapport à l’existant ?

L’offre de Microsoft tombe dans un contexte où des acteurs bien établis de la virtualisation et de l’accès à distance des PC se positionnent compte tenu du contexte sanitaire. « Le travail hybride est la nouvelle norme des bureaux », indique l’éditeur Citrix qui propose donc des mises à jour de mise en avant de sa solution Citrix Workspace. La promesse est la même : « Les solutions Citrix Digital Workspace permettent aux entreprises de déployer en toute sécurité les applications et les données dont les utilisateurs ont besoin pour être les plus productifs possibles, qu’importent où ils travaillent et quels appareils ils utilisent. » Dans un comparatif entre Windows Virtual Desktop et Citrix paru à mi-parcours de l’année précédente, l’éditeur Citrix indique que « ses solutions apportent des extensions à la plus-value de Winows Virtual Desktop. »

Les avantages du cloud computing sont aujourd’hui une évidence. Les plus notables sont : la réduction des coûts de maintenance de son infrastructure informatique, la réduction de la consommation énergétique, la disposition rapide d’une plateforme prête à l’emploi pour le déploiement des applications, la disposition d’une solution de sauvegarde simple et accessible à tous, même aux non-informaticiens, etc. Cependant, devant toutes les possibilités offertes, il demeure des réticences dans son adoption. Ces réticences sont liées, pour la plupart, au facteur de sécurité, qui reste encore un véritable challenge :

Sources : Microsoft 1, Microsoft 2