Microsoft vient de publier les détails d’une campagne de phishing de grande ampleur. Grâce à un serveur proxy, les pirates peuvent voler les cookies de session, puis accéder à la messagerie des victimes pour commettre des fraudes sur les paiements.

Microsoft vient de découvrir une campagne de phishing (ou hameçonnage) massive qui vise les entreprises et aurait déjà ciblé plus de 10.000 organisations depuis septembre 2021. Grâce à une technique sophistiquée, les auteurs peuvent s’introduire dans les comptes des victimes, même si celles-ci ont activé l’authentification à deux facteurs. La campagne a été détectée par Microsoft, qui a publié un rapport sur son site.

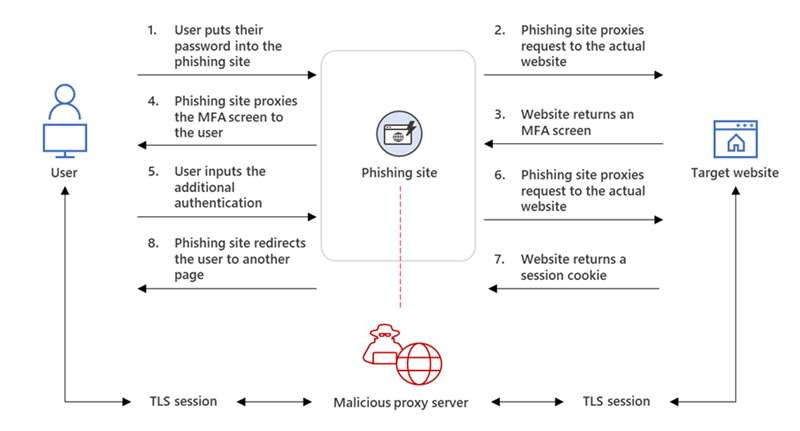

Habituellement, les attaques de type phishing s’appuient sur un faux site, qui ressemble le plus possible au vrai, avec une fausse page de connexion qui envoie les identifiants à l’auteur. Cette nouvelle attaque est bien plus sophistiquée car elle affiche le vrai site à travers un proxy. Elle vise plus spécifiquement les utilisateurs d’Office 365 en imitant la page d’identification d’Office.

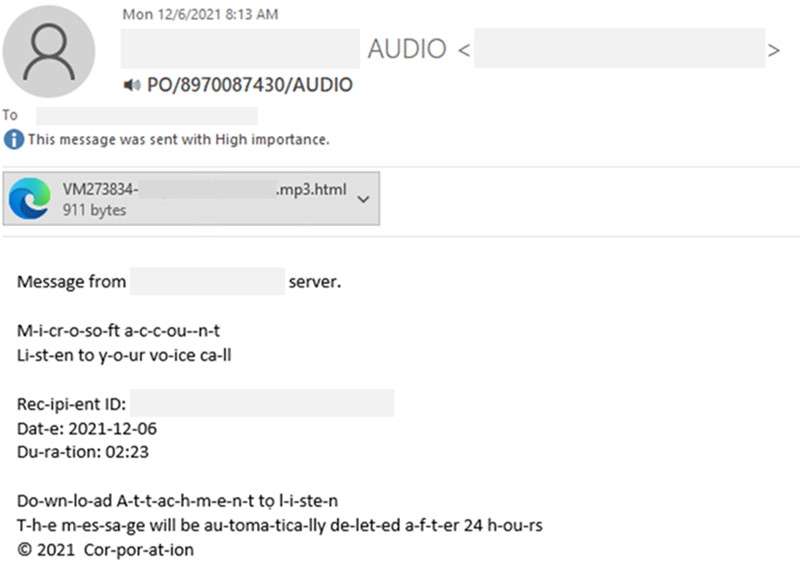

Les victimes reçoivent un e-mail contenant un fichier HTML en pièce jointe. Il s’agit, par exemple, d’un message leur indiquant qu’ils ont reçu un message vocal. La victime clique pour ouvrir la pièce jointe dans le navigateur, qui redirige vers le faux site qui leur demande de se connecter. Le fichier HTML transmet aussi au faux site l’adresse e-mail, qui est alors préremplie, afin de rassurer et mieux tromper la victime. Jusqu’ici, rien de très surprenant. Ce qui change des attaques classiques, c’est l’utilisation d’un proxy. Le faux site crée deux sessions, une avec la victime, et une avec le site copié, et relaie les pages. Ainsi, la seule différence entre le vrai site et le site de phishing est l’adresse.

La victime s’identifie, et ses informations sont relayées au site original. Si elle a activé l’authentification multifacteur, cela fonctionnera comme d’habitude. Le site renvoie ensuite un cookie de session, copié par le faux site et transmis à la victime. Enfin, la victime est redirigée vers office.com où elle est identifiée grâce à ce cookie.

La cible des pirates est justement le cookie de session. C’est un élément utilisé par tous les sites Web qui permet de justifier que l’utilisateur est déjà authentifié. Cela évite ainsi de devoir lui demander son mot de passe à chaque fois qu’il navigue d’une page à une autre. En l’occurrence, les pirates peuvent utiliser le cookie de session volé pour accéder au compte de la victime sans jamais devoir s’identifier, et donc sans être confronté à la demande d’authentification à deux facteurs.

La campagne de phishing ne constitue que la moitié de l’attaque. Les auteurs ont ensuite utilisé l’accès pour procéder à des fraudes sur les paiements. Microsoft a détecté que moins de cinq minutes après avoir obtenu le cookie de session, les pirates se sont introduits dans le compte Outlook de la victime à la recherche d’échanges concernant des factures ou des paiements. Une fois une cible localisée, ils sont libres de répondre au dernier message reçu et de tenter d’arnaquer cette nouvelle victime en lui réclamant un règlement. Cette seconde partie de l’attaque est donc effectuée entièrement manuellement. Pour ne pas être repéré par le propriétaire de la messagerie, les pirates ont ajouté un filtre dans Outlook qui archive toute réponse du correspondant, puis ont supprimé tout e-mail envoyé.

Pour se protéger, Microsoft conseille aux entreprises de mettre en place des accès conditionnels, basés par exemple sur la localisation de l’adresse IP ou le statut de l’appareil utilisé. Du côté des utilisateurs, un gestionnaire de mots de passe devrait suffire pour éviter d’être victime de ce genre d’attaque.

avec futura